CipherTrust Manager

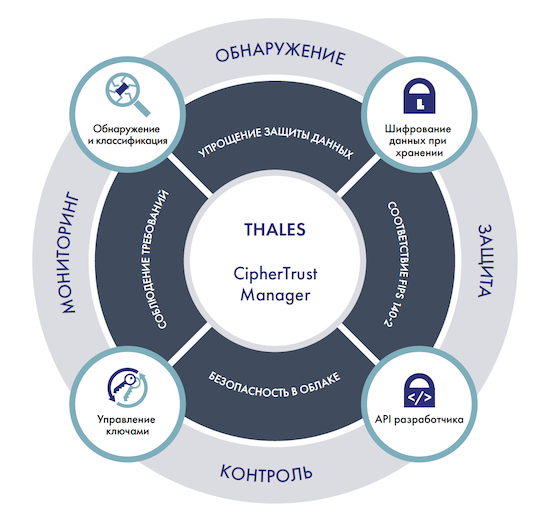

Как показано на рисунке 1, CipherTrust Manager представляет собой своего рода ядро платформы, реализует функции центра управления безопасностью, а именно обеспечивает управление криптографическими ключами, гранулированный контроль доступа и настройку политик безопасности.

Рисунок 1. Функциональная архитектура CipherTrust Data Security Platform

Основные возможности, предоставляемые модулем CipherTrust Manager:

- Управление жизненным циклом ключей шифрования (генерация, ротация, уничтожение, импорт и экспорт).

- Контроль доступа к ключам и политикам на основе ролей.

- Поддержка возможности проведения аудита и составления отчётов.

- Предоставление дружественного REST API для целей разработки и управления.

- Возможность развёртывания как в аппаратном исполнении (модификации k470, k570), так и в виртуальной среде (модификации k170v, k470v).

- Соответствие требованиям FIPS 140-2 (до 3-го уровня).

- Возможность интеграции с HSM, например Thales Luna и Luna Cloud HSM.

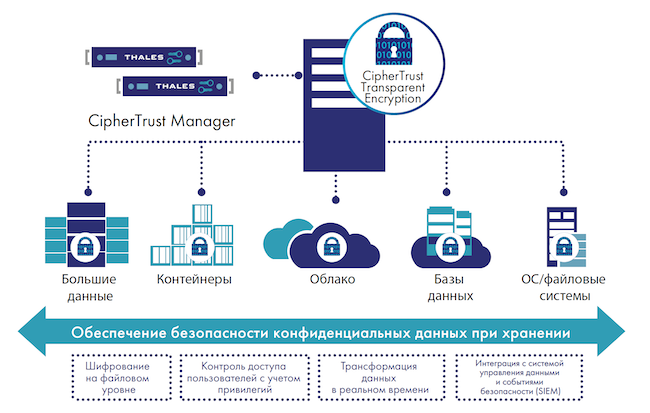

CipherTrust Transparent Encryption

Модуль CipherTrust Transparent Encryption обеспечивает шифрование данных при их хранении, управление доступом пользователей, в том числе привилегированных, и детализированную регистрацию событий, связанных с доступом к информации.

С помощью программных агентов CipherTrust Transparent Encryption обеспечивается защита на уровне файлов, томов дисков и БД в операционных системах Windows, AIX и Linux на физических и виртуальных серверах, в облачных средах, контейнерах и в средах больших данных. Расширение Live Data Transformation для CipherTrust Transparent Encryption обеспечивает непрерывный доступ к данным при их трансформации (шифровании и замене ключей). Журналы регистрации событий и аналитические отчёты, содержащие данные о проведённых расследованиях, могут использоваться для обнаружения угроз с привлечением SIEM-систем, а также для подготовки отчётности о выполнении нормативных требований.

Рисунок 2. Функциональная архитектура модуля CipherTrust Transparent Encryption из состава CipherTrust Data Security Platform

Развёртывание модуля не представляет большой сложности, не требует специальных знаний и занимает совсем немного времени.

Решения на базе CipherTrust Transparent Encryption являются масштабируемыми за счёт использования архитектуры агентского типа: клиентская часть CipherTrust Transparent Encryption по своей физической природе представляет собой набор драйверов уровня ядра, которые устанавливаются в стеке ОС на уровне выше файловой системы и томов жёсткого диска.

Операции шифрования / расшифрования данных, управления доступом на основе политик и аудита осуществляются агентами прозрачно для всех авторизованных приложений, функционирующих на вышестоящих уровнях. Внедрение программного обеспечения для шифрования производится бесшовно, работоспособность целевой системы сохраняется даже во время развёртывания или удаления программного обеспечения.

Решение на базе CipherTrust Transparent Encryption позволяет компаниям определять политики, которые проверяются перед предоставлением доступа к так называемым «GuardPoints», т. е. гранулированно защищённым ресурсам. GuardPoint может представлять собой том жёсткого диска, набор папок или файлов, каталог или корзину AWS S3, где размещены неструктурированные файлы или элементы структурированной базы данных. Политика определяет то, какой пользователь или процесс может получить доступ к GuardPoint и в какой период времени, а также перечень разрешённых операций и результирующие действия (разрешение / запрет, применение ключа для шифрования / расшифрования, аудит доступа пользователя).

Можно также настроить гранулированные политики управления доступом таким образом, чтобы ограничить область воздействия со стороны привилегированных пользователей (учётная запись «root», администраторы домена) только административными задачами, такими как резервное копирование, обновление, комплекс работ по обслуживанию оборудования и т. п., без предоставления возможностей по расшифрованию конфиденциальных данных. Также при правильной конфигурации пресекаются любые попытки вредоносных программ скрытным образом повысить привилегии пользователя.

Ещё можно определить политики для создания белого списка «доверенных» приложений, чтобы предотвратить доступ со стороны ненадёжных исполняемых файлов — например, программ-вымогателей — к хранилищам данных (GuardPoints), защищённым агентом CipherTrust Transparent Encryption.

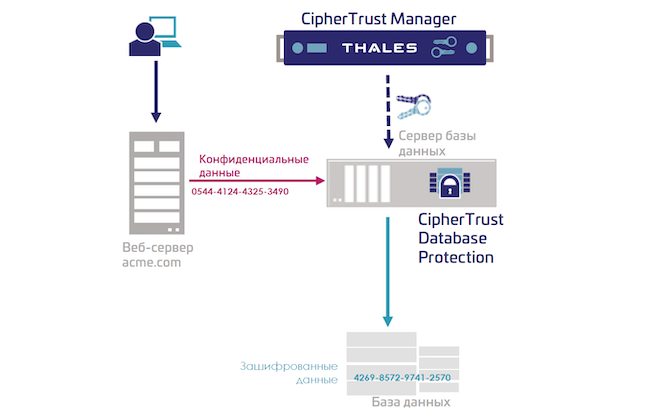

CipherTrust Database Protection

CipherTrust Database Protection позволяет интегрировать в СУБД механизмы шифрования полей, содержащих конфиденциальную информацию. При этом обеспечивается централизованное управление ключами и отсутствует необходимость модификации приложений по работе с базами данных.

Рисунок 3. Функциональная архитектура модуля CipherTrust Database Protection из состава CipherTrust Data Security Platform

CipherTrust Database Protection поддерживает СУБД Oracle, Microsoft SQL Server, IBM DB2 и Teradata; алгоритмы шифрования AES, 3DES, FF3, FF1, RSA, ECC; операционные системы Microsoft Windows, Linux, Solaris, HP-UX, AIX; основные облачные платформы, включая AWS, Microsoft Azure и VMware.

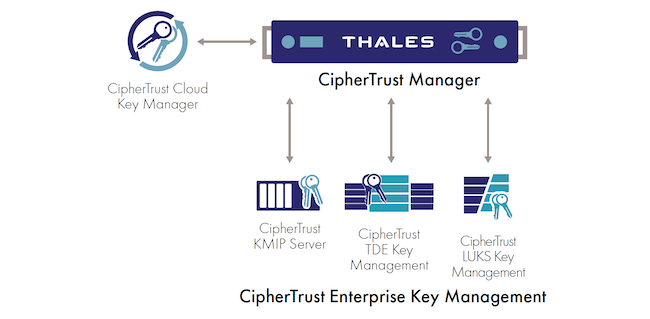

CipherTrust Enterprise Key Management

CipherTrust Enterprise Key Management позволяет в соответствии с лучшими практиками и стандартами реализовывать централизованные промышленные решения по управлению ключами шифрования и политиками для сторонних инструментов: Microsoft SQL TDE, Oracle TDE и средств шифрования, совместимых с KMIP.

Решения на базе CipherTrust Enterprise Key Management призваны упростить административные задачи по управлению ключами шифрования с целью предоставления гарантий безопасности в отношении этих ключей и обеспечения возможности доступа к ним исключительно со стороны авторизованных служб.

Рисунок 4. Функциональная архитектура CipherTrust Enterprise Key Management из состава CipherTrust Data Security Platform

Модули CipherTrust Enterprise Key Management поддерживают множество различных сценариев использования, включая следующие:

- Модуль CipherTrust LUKS Key Management обеспечивает прозрачное шифрование диска для Linux. Агенты LUKS позволяют централизованно управлять ключами шифрования для разделов дисков Linux.

- Модуль CipherTrust Cloud Key Manager упрощает процедуры управления в рамках концепции «bring your own key» (BYOK) на платформах Amazon Web Services, Microsoft Azure, Salesforce, IBM и Google Cloud.

- Модуль CipherTrust KMIP Server обеспечивает централизованное управление клиентами KMIP, включая поддержку полного шифрования дисков (FDE), шифрования vSAN, возможность работы с большими данными, ленточными архивами, СУБД IBM DB2, VMware vSphere и т. д.

- Модуль CipherTrust TDE Key Management обеспечивает поддержку различных СУБД, включая Oracle, Microsoft SQL и Microsoft Always Encrypted.

Немного задержимся на двух последних модулях, представляющих отдельный интерес.

Нужно отметить, что CipherTrust Manager предлагает всестороннюю поддержку стандарта KMIP. Любое устройство или клиентское программное обеспечение, поддерживающее KMIP, может взаимодействовать с CipherTrust Manager для облегчения процедур управления ключами шифрования. Наиболее показательные примеры KMIP-клиентов — системы управления в гиперконвергентных средах (Nutanix), самошифрующиеся диски в системах хранения данных (Netapp, Dell, IBM, HPE), нативное шифрование в базах данных нового поколения и инфраструктурах виртуализации.

Обобщённый порядок действий по организации взаимодействия с KMIP-клиентом выглядит следующим образом. Для начала нужно добавить запись о KMIP-клиенте в CipherTrust Manager, определить его параметры для регистрации. Затем необходимо установить доверие между CipherTrust Manager и KMIP-клиентом. И, наконец, остаётся зарегистрировать KMIP-клиент в CipherTrust Manager для получения возможности организации TLS-соединения с двусторонней аутентификацией между ним и серверами. После завершения процедуры регистрации будет сгенерирован сертификат для KMIP-клиента.

Что касается управления ключами шифрования для нативных решений по прозрачному шифрованию данных (Transparent Data Encryption, TDE), здесь мы имеем дело с классической задачей изолированного и безопасного хранения ключей отдельно от активов, которые они защищают, — это своего рода лучшая практика в области шифрования данных.

Решения на базе CipherTrust TDE Key Management позволяют централизовать процессы управления ключами для размещённых в облаке хранилищ Microsoft SQL Server и Oracle Database, достигая высокой степени контроля над ключами при одновременном повышении уровня защищённости данных.

Так, CipherTrust дополняет нативный TDE Microsoft SQL Server, обеспечивая безопасное хранение и администрирование ключей, используемых в схеме шифрования базы данных. TDE Microsoft зашифровывает конфиденциальные данные в базе SQL с помощью ключей шифрования базы данных (DEK), а продукт Thales со своей стороны взаимодействует с Microsoft Extensible Key Management (EKM) для защиты ключей DEK с помощью мастер-ключей KEK, хранящихся в CipherTrust Manager, совместимом с FIPS 140-2.

Схожим образом CipherTrust Manager дополняет нативный TDE Oracle Database, предоставляя возможность централизованного хранения ключей шифрования Oracle Database и управления ими.

Защита данных по модели Data Trusts

По данным Accenture, за время пандемии количество кибератак заметно выросло. Только первой половине 2020 года было взломано 36 млрд учетных записей и аккаунтов. Мы стали хранить гораздо больше данных в Сети, работать онлайн и пользоваться корпоративными сервисами с личных устройств. В итоге многие компании пострадали от утечек и вынуждены были усилить кибербезопасность.

Но причина утечек может быть не только в слабой защите данных, но и в том, что сама модель их сбора и хранения устарела. Data Trusts — «доверительное хранение данных» — новый подход, который может все изменить. В этом случае создается особый доверительный фонд, который хранит и управляет данными людей по их поручению и от их имени.

По словам представителей Mozilla, принцип доверительного управления данных подразумевает, что вы передаете свои данные тому, кто распоряжается ими в ваших же интересах. При этом все данные хранятся в одном месте, а сервисы, которыми вы пользуетесь, получают к ним доступ на ваших условиях. Доверительный фонд несет полную юридическую ответственность за соблюдение ваших интересов и приватности.

Реализация модели Zero Trust на практике

Единого подхода к развертыванию системы безопасности, основанной на «нулевом доверии», не существует. Однако можно выделить несколько базовых принципов, позволяющих выстроить такую систему.

Микросегментация

В отличие от классического подхода, подразумевающего защиту внешнего периметра, модель Zero Trust предполагает разделение корпоративной сети и других ресурсов на небольшие узлы, которые могут состоять даже из одного-единственного устройства или приложения. На выходе получается множество микроскопических периметров со своими политиками безопасности и правами доступа. Это позволяет гибко управлять доступом и исключить бесконтрольное распространение угрозы внутри сети.

Zero Trust — основа безопасности будущего?

Переход от традиционной охраны периметра к обеспечению безопасности поверхности защиты в рамках концепции Zero Trust хотя и предполагает использование уже имеющихся технологий, все же может оказаться не самым простым и быстрым проектом как технически, так и с точки зрения смены психологических установок сотрудников. Однако в дальнейшем он может обеспечить компании преимущества за счет снижения затрат на информационную безопасность и уменьшения числа инцидентов, а значит, и ущерба от них.

Такие компании, как «Лаборатория Касперского», давно работающие на рынке кибербезопасности, начинают постепенную трансформацию традиционных средств защиты для их использования в облачном окружении. Концепция Zero Trust становится основой новых сервисов, обеспечивая связность между ценными корпоративными ресурсами и пользователями независимо от их местоположения.

Новые облачные технологии проходят длинный путь от адаптации и переосмысления вариантов использования до фактически корпоративных стандартов. Zero Trust — яркий пример такого рода изменений, и в скором времени мы увидим появление промышленных облачных систем со значительно укороченным временем внедрения при сохранении необходимого уровня защиты и удобства использования.

- Zero Trust

- Корпоративная безопасность

- нулевое доверие

4. Защита данных по модели Data Trusts

По данным Accenture, за время пандемии количество кибератак заметно выросло. Только первой половине 2020 года было взломано 36 млрд учетных записей и аккаунтов. Мы стали хранить гораздо больше данных в Сети, работать онлайн и пользоваться корпоративными сервисами с личных устройств. В итоге многие компании пострадали от утечек и вынуждены были усилить кибербезопасность.

Но причина утечек может быть не только в слабой защите данных, но и в том, что сама модель их сбора и хранения устарела. Data Trusts — «доверительное хранение данных» — новый подход, который может все изменить. В этом случае создается особый доверительный фонд, который хранит и управляет данными людей по их поручению и от их имени.

По словам представителей Mozilla, принцип доверительного управления данных подразумевает, что вы передаете свои данные тому, кто распоряжается ими в ваших же интересах. При этом все данные хранятся в одном месте, а сервисы, которыми вы пользуетесь, получают к ним доступ на ваших условиях. Доверительный фонд несет полную юридическую ответственность за соблюдение ваших интересов и приватности.

- https://www.anti-malware.ru/reviews/CipherTrust-Data-Security-Platform

- https://mon-ecole.ru/4-zashchita-dannykh-po-modeli-data-trusts/

- https://www.kaspersky.ru/blog/zero-trust-security/28780/

- https://trends.rbc.ru/trends/innovation/606ecf189a79470e64285ce2